От карманников к интернет-рыбалке: что такое социальная инженерия

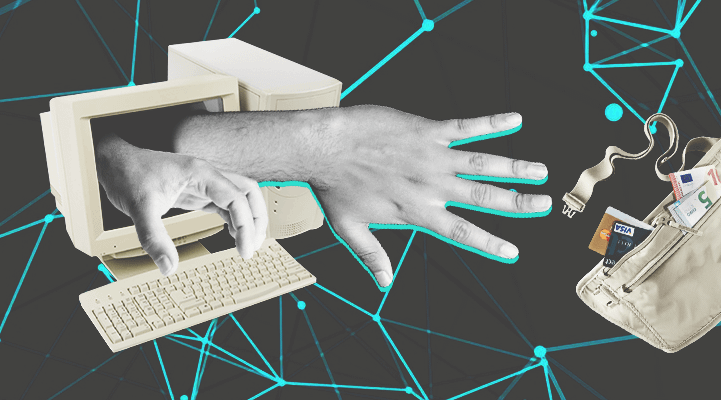

Сегодня ты нажал не на ту ссылку, а завтра все твои сбережения с карты пропали. В другой раз тебе пишет друг с просьбой занять денег, а позже говорит, что его взломали. Неосторожное поведение с незнакомцами ведёт не только к черепно-мозговой травме в тёмном переулке, но и может быть опасным в светлых цифровых помещениях средств массовой коммуникации.

Система не даёт сбоев — она даёт возможности

…возможности, чтобы тебя обмануть. Пока мы с тобой живём в 2019-ом, мошенники уже пребывают в 2119-ом и используют современные методы обмана простых пользователей, пока мы всё ещё осваиваем современные платёжные системы.

Наконец-то компьютеризация и цифровизация человеческих отношений и денежных операций добрались и до нашей страны. Ещё несколько лет (для кого-то даже месяцев) назад тебе приходилось ронять мелочь на автобусной остановке, греметь монетами в карманах и отсчитывать намокшие под дождём купюры, чтобы расплатиться за кофе, а теперь можно существовать практически без наличных, расплачиваясь одним прикосновением карты, мобильного телефона или даже часов! Это ли не будущее. Но это принесло и свои проблемы. Если злоумышленник украдёт кошелёк с наличными, то ты сразу же их теряешь, если же произойдёт такое с картой, то ты можешь успеть её заблокировать, пока вор не накупит на все деньги сырков Б.Ю. Александров. Казалось бы, с этой стороны финансовые операции тоже шагнули вперёд — теперь уже по дорожке безопасности. Однако не всё так однозначно.

В докладе Центра мониторинга и реагирования на компьютерные атаки в кредитно-финансовой сфере Банка России говорится о том, что объём несанкционированных операций с платёжными картами в 2018 году вырос до 1,38 млрд рублей, и по сравнению с прошлым годом эта цифра выше на 44%, причём доля мошенничеств с использованием банкоматов в этой статистике сравнительно мала (около 142 млн рублей). Логично предположить, что рост этих цифр связан с увеличением операций с использованием карт, и в самом отчёте говорится об улучшении работы статистики по этим показателям. Вот только с усовершенствованием механизмов защиты меняется и подход мошенников: они теперь не охотятся за кошельками, картами, реже занимаются взломом банкоматов и самих платёжных систем. Теперь они занимаются взломом людей.

Как мы помогаем мошенникам

Даже если они украдут твою карту или телефон, то ты можешь достаточно быстро, заметив пропажу, приостановить обслуживание, оставив злоумышленников ни с чем. Гораздо сложнее обнаружить махинации с твоими денежными средствами, если ты сам дал вору все необходимые инструменты для этого. Так работает социальная инженерия.

Как это работает? Примерно так, как я описал в первом абзаце. Допустим, тебе звонят из банка и говорят, что заметили подозрительную активность на твоей карте, а у тебя в этот момент горят дедлайны на работе, ты в поисках подарков для семьи на Новый год, а тут ещё распродажа на твои любимое вино — конечно же, подозрительная активность тебе сейчас совершенно не нужна. И вот эти «работники банка» говорят, что они могут сейчас же закрыть доступ мошенникам, если ты им скажешь пароль, контрольное слово или какие-то другие личные данные, но нужно действовать немедленно! Кто-то ведётся на такую провокацию и через некоторое время получает сообщение о списании средств. Теперь приходится звонить в настоящий банк, но в такой ситуации не всегда получится вернуть деньги, ведь ты сам фактически отдал их в руки воришкам.

Социальная инженерия занимается манипулированием людьми с расчётом на получение информации, которая может предоставить доступ к остальным его данным, денежным средствам или другой ценной информации (шантаж здесь тоже случается). Но мы в этом материале больше внимания уделим именно нашим финансам.

Принципы обмана

Теперь я расскажу тебе об основных схемах социальной инженерии, чтобы ты знал своего врага в лицо.

Фишинг

В переводе с английского это слово означает «рыбалка», но целью ловли в этом случае являются твои логины, пароли, телефоны и другие данные. Это распространённый вид интернет-мошенничества, где воры расставляют сети на твои данные и надеются, что ты попадёшься. Приманки в этом случае могут быть различные:

- письмо с сомнительной ссылкой. На электронную почту тебе приходит очередное письмо, в котором содержится ссылка от какого-то будто бы надёжного источника (пусть от банка опять же). Там может быть сообщение о том, что они проводят актуализацию данных и ты должен их продублировать ответным письмом или перейдя по ссылке. Итог: ты отдаёшь не тем людям ценную информацию;

- сайты-подделки. Для этой схемы создаются сайты, имитирующие настоящие. Допустим, вместо mail.ru ты заходишь на условный meil.ru, видишь знакомые поля для ввода логина/пароля и отдаёшь снова свои данные. Схема может действовать вместе с предыдущим примером: ссылка в письме переводит тебя на сайт-подделку;

- с использованием телефона. «Здравствуйте, вас беспокоят из компании «ВашНадёжныйБанк». В связи с участившимися случаями мошенничества просим вас изменить свой пароль. Форму для изменения мы вышлем на вашу почту». В итоге ты снова оказываешься один на один с вредоносной ссылкой — и расплачиваешься потом со своего счёта.

Претекстинг

Техника с использованием ложных личностей по заготовленному сценарию. Этот метод обычно предполагает более тщательный анализ жертвы, чтобы максимально попасть в уязвимые места, однако может использовать и случайные «выстрелы» в надежде на попадание в цель. Бывает следующих видов:

1. Quid pro quo («то за это») — латынь на службе негодяев. Здесь всё просто: чаще всего используются старые-добрые телефоны. Звонящий выдаёт себя за другого человека и подводит жертву к выполнению опасных действий с его данными. Это может быть сотрудник интернет-провайдера, который говорит, что их компания переводит твой тариф бесплатно на более высокую скорость (вот удача!) из-за установки нового оборудования. А ему нужно всего лишь установить программку, высланную тебе по почте, — которая, естественно, окажется вредоносной. Или это может быть звонок с работы от системного администратора, который говорит, что из-за вируса им придётся немедленно очистить все личные папки (а там же важный отчёт, который честный служащий делал целый месяц!). Работнику нужно сейчас же явиться на рабочее место, чтобы ввести пароль и сохранить свои данные (а он сейчас где-нибудь на пикнике слушает группу «Рок-Острова»), ну или админ может сделать доброе дело и сам всё скопировать, если ему дадут пароль. Снова миссия по кибербезопасности провалена.

2. Троянский конь — «Ура, вы выиграли в лотерее сто тыщ мильёнов! Перейдите по ссылке, чтобы уточнить возможность получения денег» или «Ура, вы выиграли бесплатную установку Нетфликса на ваш компьютер! Установите эту программу для начала загрузки: *ссылка*». Этот метод обещает пользователю выгоду, которую он сможет получить, совершив небольшие действия. Но получает он лишь SMS о списании средств.

3. Дорожное яблоко — тот же Троянский конь, но более таргетированный. При использовании такой схемы обычно подбрасываются носители информации, оформленные под официальные, на которых содержатся вредоносные программы. Допустим, ты работаешь в закусочной «Красти Краб» и видишь оформленный под ваш фирменный стиль диск, оставленный на стойке, с подписью «секретный рецепт крабсбургера». Любопытство может заставить кого-то воспользоваться этим диском, а содержащаяся на нём программа выкрадет конфиденциальную информацию фирмы.

Обратная социальная инженерия

Ты что-то нажал — и у тебя всё сломалось? Возможно, ты не виноват и это заранее подстроенная ситуация (кто-то испортил твой рабочий компьютер или заразил домашний порновирусом). Далее у тебя под рукой ВНЕЗАПНО оказывается номер поддельной техподдержки, и там тебе помогают, подключаясь к компьютеру, допустим, — а это ничем хорошим не закончится.

Открытые источники

Ты даже не представляешь, сколько информации можно получить о человеке, просто изучив его социальные сети! И не только сведения о специфических вкусах или о страсти к паблику «Толстые собаки и цитаты о любви». Имя, фамилия, номер телефона, электронная почта, неловко сфотографированный авиабилет на фоне паспорта, номер машины и многое-многое другое. Если уж на страницах нет ничего совсем небезопасного (фотография двух сторон платёжной карты), то имеющаяся информация всё равно позволит злоумышленникам проработать тебя более детально.

Банкоматы и телефоны

Использование банкоматов в социальной инженерии стало редким, но оно всё же есть. Например, в картоприёмниках, где устанавливается считывающее устройство или используются «накладки» на клавиатуру, чтобы можно было узнать пин-код, а потом по классической схеме выкрасть карту. Недавно появилась совершенно новая схема: злоумышленник перед тобой «забывает» карту в банкомате, вспоминает о ней и просит тебя достать карту, чтобы её не поглотила эта машина по выдаче денег. Далее аферист проверяет баланс и говорит, что пропала некоторая сумма, разумеется, тут же появляется «свидетель», который всё видел и всем расскажет. Они говорят, что на карте остались твои отпечатки пальцев, а они намерены вызвать полицию. Кто-то может занервничать, забыть, что у банкомата есть камеры, а отпечатки на карте — это как-то несерьёзно, и отдаст злоумышленникам необходимую сумму.

СМС-обман — это классика. «Мама, я попал в аварию, погибли люди, мне не звони, нужны деньги, вышли срочно на этот счёт, пока не приехала полиция». Когда мне пришло такое сообщение, я написал: «Ты мне больше не сын, я устал за тебя отдуваться», — ведь у меня детей нет. Однако я тоже рисковал ради этой шутки, потому что СМС-сообщение на номер мошенника может стоить гораздо дороже. Эта ещё одна схема, когда тебе звонят с незнакомых номеров и сбрасывают, а перезванивая, ты теряешь большую сумму со своего счёта. Но это уже не совсем социальная инженерия, а лёгкий развод.

Защита головы, почты, телефона

Ознакомившись с примерами, любой человек, не окончивший курс психологии, поймёт, за счёт чего работают данные схемы. Можно выделить основные принципы: невнимательность, лень и алчность, эмоции.

В течение дня мы обрабатываем большой объём информации: рабочей, социальной, развлекательной. В этом потоке одно внезапное письмо может не получить нужную долю внимания, в результате чего информация в нём будет не проверена, но своё влияние она окажет. Незамеченная неправильная буква в адресе и подавно останется незамеченной. Проверить различные мелочи нам может помешать бешеный ритм и нежелание копаться в новой информации. Если же эта информация будет давить на эмоции или сулить проблемы, то оценить её правдоподобность ещё сложнее. Дьявол социальной инженерии скрывается в мелочах, поэтому требуется внимательность и осторожность: не устанавливай неизвестное, не скачивай неизвестное, не переходи по неизвестным ссылкам, не говори неизвестным людям свои данные. Не будь подозрительным, но будь осторожными. Ты ведь не перебегаешь дорогу на красный сигнал светофора, опасаясь за целостность своих костей? Здесь тот же принцип. Проанализировав ситуацию и сделав пару звонков при возникновении необычной ситуации, ты можешь обезопасить свой кошелёк.

Поработай со своей личной информацией. На своих страницах в соцсетях ты можешь раскрывать любые данные, но подумай: так ли это необходимо. Номера телефонов и почтовые адреса вряд ли пригодятся на обычной странице, если она не связана с твоей работой, которая предполагает общение с людьми. Отметка с геопозицией полезна только тогда, когда ты хочешь похвастаться поездкой в дальние страны во время отпуска, а в другое время она может раскрыть твой адрес и место работы. Так злоумышленники похитили сына Евгения Касперского — они просто изучили его маршруты в социальных сетях.

Современная финансовая грамотность связана не только с разумным контролем расходов и управлением своими средствами, но и с возможностью сохранить к ним доступ. Все эти логины, пароли, номера — это не способ усложнить тебе доступ к услугам, а твои ключи, которые не стоит передавать кому угодно. Халатное обращение с этими данными равносильно тому, как если бы ты ходил по городу и раздавал дубликаты ключей от своего дома всем людям, которые об этом попросят. Даже если они будут чертовски милыми.

Как цвет в интерьере влияет на восприятие пространства

Как цвет в интерьере влияет на восприятие пространства

Игра воображения: почему весь мир — галлюцинация

Игра воображения: почему весь мир — галлюцинация

Шугейз, лоу-фай, грайндкор: как музыка отражает эпоху, в которой рождается

Шугейз, лоу-фай, грайндкор: как музыка отражает эпоху, в которой рождается

Водка, литература, балет: откуда берутся неофициальные символы России

Водка, литература, балет: откуда берутся неофициальные символы России

От индийских учений до социальных сетей — как менялось понятие кармы в культуре

От индийских учений до социальных сетей — как менялось понятие кармы в культуре

Игры, в которые играют люди: как социальные сети меняют мир

Игры, в которые играют люди: как социальные сети меняют мир